Mastermind – Introducción al Hacking Ético s4vitar

Introducción al Hacking Ético s4vitar

Peso: 2.22 GB | Idioma: Español | No incluye material | Ultima actualización 2021 | Formato del video: (.mp4) |

Creación y gestión de usuarios

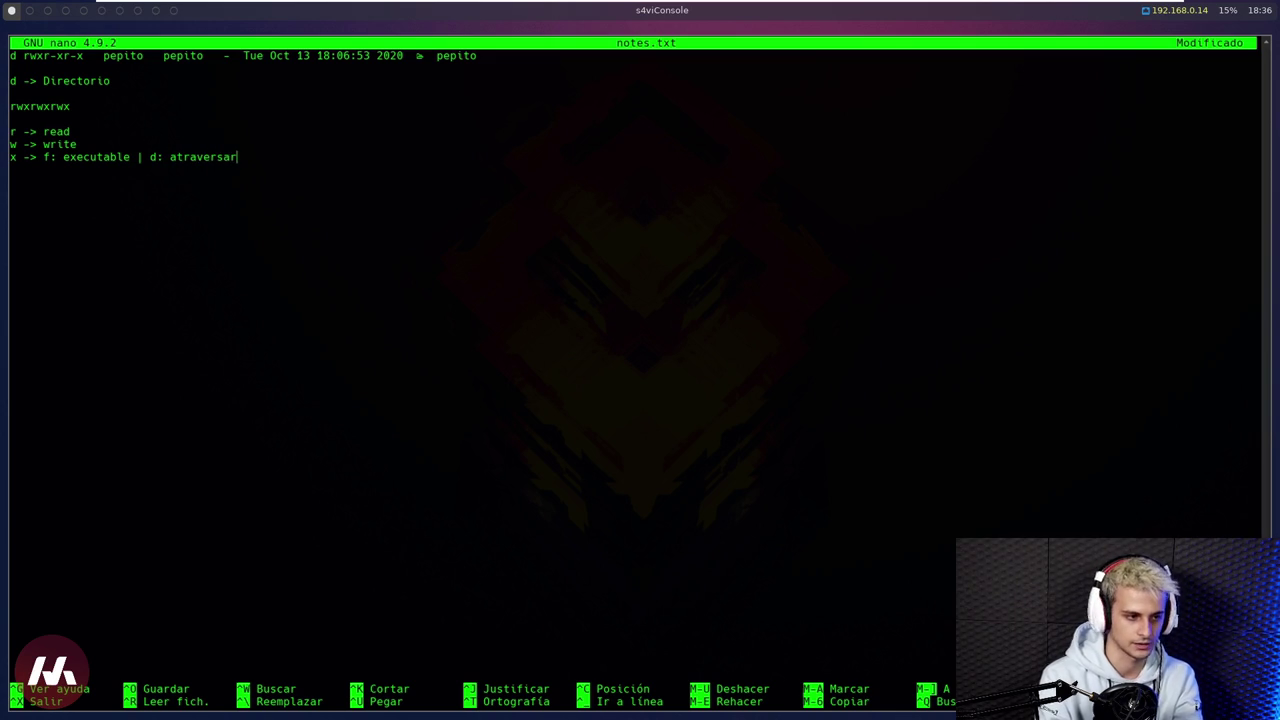

Asignación e interpretación de permisos

Ejemplos prácticos de asignación e interpretación de permisos

Lectura e interpretación numérica de permisos

Cuestionario de permisos en Linux

Explotación de permisos SUID

Ejercicio de explotación SUID

Explotación y abuso de los privilegios

Ejercicio de explotación de privilegios

Explotación de tareas Cron

Detección de tareas Cron a través de un script en Bash

Explotación de un PATH Hijacking frente a un binario SUID

Explotación de un PATH Hijacking frente a un binario SUID 2

Explotación y abuso de las Capabilities en Linux

Ejercicio de explotación de las Capabilities

¿Qué es el Pentesting?

Fase de reconocimiento inicial – Enumeración de puertos con nmap

Creando una pequeña utilidad en Bash para el filtrado de puertos

Detección de versión y servicios con nmap

Técnicas para agilizar nuestros escaneos con nmap

Creación de herramienta en Bash para la detección de puertos TCP abiertos

Creación de herramienta en Bash para el descubrimiento de equipos en la red

Reconocimiento a través de los scripts que incorpora Nmap por categoría

Ejercicio práctico – Nmap

Uso de scripts específicos de Nmap y uso de analizadores de tráfico

Ejercicio práctico – Tshark

Uso de WireShark para el análisis del tráfico de red

Ejercicio práctica WireSharck

Creación de script en Python3 para identificar el sistema operativo

Terminamos el script en Python3 para la identificación del OS

Ejercicio Práctico Python

Uso de Wfuzz para hacer Fuzzing

Fuzzing de extensiones de archivo con Wfuzz (Uso de múltiples payloads)

Uso de Dirbuster para hacer Fuzzing

Uso de Dirb para hacer Fuzzing

Uso de GoBuster para hacer Fuzzing

Uso de DirSearch para hacer Fuzzing

Técnicas de enumeración bajo un servidor web

Técnicas de enumeración bajo un servidor web 2

Hackeando nuestra primera máquina

Hackeando nuestra primera máquina 2

Tratamiento de la TTY tras una intrusión

¿Cómo identificamos una vulnerabilidad?

Uso de searchsploit y exploit-db para la búsqueda de vulnerabilidades

Diferencias entre vulnerabilidades locales y remotas

Uso de la herramienta Metasploit

Creación de un Listener desde Metasploit y acceso al equipo comprometido

Explotación manual de la vulnerabilidad anteriormente encontrada

Uso de la herramienta BurpSuite

BurpSuite – Definición del Scope y comprometiendo un servidor web

BurpSuite – Comprometemos el servidor web y accedemos al sistema

BurpSuite – Uso del Repeater y explotando un caso práctico

BurpSuite – Uso del Intruder y explotando un caso práctico

¿Qué es HackTheBox?

Explotando vulnerabilidad Local File Inclusion (LFI)

Explotando vulnerabilidad Local File Inclusion (LFI) 2

Explotando vulnerabilidad Log Poisoning – LFI to RCE

Explotando vulnerabilidad Remote File Inclusion (RFI)

Explotando vulnerabilidad HTML Injection y XSS (Cross-Site Scripting)

Explotando vulnerabilidad Cross-Site Request Forgery (CSRF)

Explotando vulnerabilidad Server-Side Request Forgery (SSRF)

Explotando vulnerabilidad SQL Injection – SQLmap

Explotando vulnerabilidad SQL Injection – Método manual

Explotando vulnerabilidad SQL Injection – Método manual 2

Explotando vulnerabilidad SQL Injection – Método manual 3

Explotando vulnerabilidad Padding Oracle Attack – Padbuster

Explotando vulnerabilidad Padding Oracle Attack – BurpSuite Bit Flipper Attack

Explotando vulnerabilidad ShellShock

Explotando vulnerabilidad XML External Entity Injection (XXE)

Explotando vulnerabilidad Domain Zone Transfer

Explotando vulnerabilidades de tipo Insecure Deserialization

Explotando vulnerabilidad Type Juggling sobre panel Login

Concepto de escalada de privilegios

Abuso del Sudoers para escalar privilegios

Abuso de permisos SUID para escalar privilegios

Abuso de las Capabilities para escalar privilegios

PATH Hijacking / Library Hijacking

Abuso del Kernel para escalar privilegios

Reconocimiento del sistema

Mastermind – Introducción al Hacking Ético s4vitar

Para ver los enlaces necesita estar Registrado Si no tienes un usuario, puedes comprar este contenido desde el botón comprar

Mastermind – Introducción al Hacking Ético s4vitar

www.bacterias.org